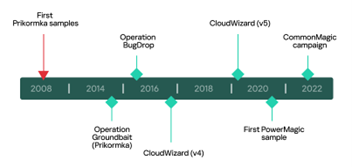

Οι ερευνητές της Kaspersky παρουσιάζουν περαιτέρω λεπτομέρειες για την εκστρατεία CommonMagic, αποκαλύπτοντας τις πιο εξελιγμένες κακόβουλες δραστηριότητες από τον ίδιο απειλητικό φορέα. Η έρευνα εντόπισε ότι η πρόσφατα ανακαλυφθείσα εκστρατεία, έχει επεκτείνει το εύρος εντοπισμού των θυμάτων της προκειμένου να συμπεριλάβει, εκτός από τις εταιρείες στην περιοχή της Ρώσο-Ουκρανικής σύγκρουσης, και οργανισμούς της Κεντρικής και Δυτικής Ουκρανίας. Οι ειδικοί της Kaspersky έχουν επίσης συνδέσει τον άγνωστο απειλητικό φορέα με προηγούμενες εκστρατείες APT, όπως η Operation BugDrop και η Operation Groundbait (Prikormka).

Τον Μάρτιο του 2023, η Kaspersky ανέφερε μια νέα εκστρατεία APT στη Ρώσο-Ουκρανική περιοχή σύγκρουσης. Αυτή η εκστρατεία, με την ονομασία CommonMagic, χρησιμοποιεί εμφυτεύματα PowerMagic και CommonMagic για τη διεξαγωγή δραστηριοτήτων κατασκοπείας. Ενεργή από τον Σεπτέμβριο του 2021, χρησιμοποιεί ένα προηγουμένως μη αναγνωρισμένο κακόβουλο λογισμικό για τη συλλογή δεδομένων από τους οργανισμούς που στοχοποιεί. Αν και ο απειλητικός φορέας που ευθύνεται για αυτήν την επίθεση παρέμενε άγνωστος εκείνη τη χρονική στιγμή, οι ειδικοί της Kaspersky επέμειναν στην έρευνά τους, εντοπίζοντας την άγνωστη δραστηριότητα σε ξεχασμένες εκστρατείες προκειμένου να συγκεντρώσουν περαιτέρω πληροφορίες.

Η εκστρατεία που αποκαλύφθηκε πρόσφατα χρησιμοποιούσε ένα αρθρωτό πλαίσιο που ονομάζεται CloudWizard. Η έρευνα της Kaspersky εντόπισε συνολικά 9 λειτουργικές μονάδες σε αυτό το πλαίσιο, καθεμία υπεύθυνη για διακριτές κακόβουλες δραστηριότητες όπως η συλλογή αρχείων, η καταγραφή πληκτρολογήσεων, η λήψη στιγμιότυπων οθόνης, η καταγραφή εισόδου μικροφώνου και η κλοπή κωδικών πρόσβασης. Συγκεκριμένα, μία από τις ενότητες εστιάζει στην εξαγωγή δεδομένων από λογαριασμούς Gmail. Με την εξαγωγή των cookies του Gmail από τις βάσεις δεδομένων του προγράμματος πλοήγησης, αυτή η ενότητα μπορεί να έχει πρόσβαση και να μεταφέρει παράνομα αρχεία καταγραφής δραστηριοτήτων, λίστες επαφών και όλα τα μηνύματα email που σχετίζονται με τους στοχοποιημένους λογαριασμούς.

Επιπλέον, οι ερευνητές ανακάλυψαν μια διευρυμένη λίστα θυμάτων στην εκστρατεία. Ενώ οι προηγούμενοι στόχοι βρίσκονταν κυρίως στις περιοχές του Ντόνετσκ, του Λουχάνσκ και της Κριμαίας, το πεδίο εφαρμογής έχει πλέον διευρυνθεί ώστε να περιλαμβάνει άτομα και διπλωματικούς και ερευνητικούς οργανισμούς στη Δυτική και Κεντρική Ουκρανία.

Μετά από εκτεταμένη έρευνα του CloudWizard, οι ειδικοί της Kaspersky έχουν σημειώσει σημαντική πρόοδο στην απόδοσή του σε έναν γνωστό απειλητικό φορέα. Παρατήρησαν αξιοσημείωτες ομοιότητες μεταξύ του CloudWizard και δύο προηγουμένως καταγεγραμμένων εκστρατειών: των Operation Groundbait και Operation BugDrop. Αυτές οι ομοιότητες περιλαμβάνουν ομοιότητες κώδικα, μοτίβα ονομασίας και καταχώρισης αρχείων, Ουκρανικές υπηρεσίες hosting και κοινά προφίλ θυμάτων στη Δυτική και Κεντρική Ουκρανία, καθώς και στην περιοχή των συγκρούσεων στην Ανατολική Ευρώπη.

Το CloudWizard παρουσιάζει επίσης ομοιότητες με την πρόσφατα αναφερθείσα εκστρατεία CommonMagic. Ορισμένες ενότητες του κώδικα είναι πανομοιότυπες, χρησιμοποιούν την ίδια βιβλιοθήκη κρυπτογράφησης, ακολουθούν παρόμοια μορφή ονομασίας αρχείων και μοιράζονται τοποθεσίες θυμάτων εντός της περιοχής συγκρούσεων της Ανατολικής Ευρώπης.

Με βάση αυτά τα ευρήματα, οι ειδικοί της Kaspersky κατέληξαν στο συμπέρασμα ότι οι κακόβουλες εκστρατείες των Prikormka, Operation Groundbait, Operation BugDrop, CommonMagic και CloudWizard μπορούν όλες να αποδοθούν στον ίδιο ενεργό απειλητικό φορέα.

«Ο απειλητικός φορέας που είναι υπεύθυνος για αυτές τις επιχειρήσεις έχει επιδείξει επίμονη και συνεχή δέσμευση στην κυβερνοκατασκοπεία, ενισχύοντας συνεχώς το σύνολο των εργαλείων του και στοχοποιώντας οργανισμούς ενδιαφέροντος για περισσότερα από δεκαπέντε χρόνια. Οι γεωπολιτικοί παράγοντες εξακολουθούν να αποτελούν σημαντικό κίνητρο για επιθέσεις APT και, δεδομένης της έντασης που επικρατεί στην περιοχή Ρώσο-Ουκρανικής σύγκρουσης, αναμένουμε ότι αυτός ο παράγοντας θα επιμείνει στις δραστηριότητές του και στο άμεσο μέλλον», σχολιάζει ο Georgy Kucherin, ερευνητής ασφαλείας στην Παγκόσμια Ομάδα Έρευνας και Ανάλυσης της Kaspersky.

Διαβάστε την πλήρη αναφορά σχετικά με την εκστρατεία CloudWizard στο Securelist.

Για να αποφύγετε να πέσετε θύμα στοχευμένης επίθεσης από γνωστό ή άγνωστο απειλητικό φορέα, οι ερευνητές της Kaspersky συνιστούν την εφαρμογή των ακόλουθων μέτρων:

- Παρέχετε στην SOC ομάδα σας πρόσβαση στην πιο πρόσφατη πληροφορία απειλών (TI). Το Kaspersky Threat Intelligence είναι ένα ενιαίο σημείο πρόσβασης για το TI της εταιρείας, παρέχοντάς του δεδομένα κυβερνοεπιθέσεων και πληροφορίες που συγκεντρώθηκαν από την Kaspersky για πάνω από 20 χρόνια.

- Αναβαθμίστε την ομάδα του κυβερνοχώρου σας για την αντιμετώπιση των πιο πρόσφατων στοχευμένων απειλών με το Kaspersky online training που αναπτύχθηκε από ειδικούς της GreAT.

- Για ανίχνευση, διερεύνηση και έγκαιρη αποκατάσταση περιστατικών σε επίπεδο τερματικού σημείου, εφαρμόστε λύσεις EDR, όπως το Kaspersky Endpoint Detection and Response.

- Εκτός από την υιοθέτηση βασικής προστασίας τερματικού σημείου, εφαρμόστε μια λύση ασφάλειας εταιρικού επιπέδου που εντοπίζει προηγμένες απειλές σε επίπεδο δικτύου σε πρώιμο στάδιο, όπως η πλατφόρμα Kaspersky Anti Targeted Attack.

- Καθώς πολλές στοχευμένες επιθέσεις ξεκινούν με ηλεκτρονικό phishing ή άλλες τεχνικές κοινωνικής μηχανικής, εισαγάγετε εκπαίδευση ευαισθητοποίησης σχετικά με την ασφάλεια και διδάξτε πρακτικές δεξιότητες στην ομάδα σας – για παράδειγμα, μέσω του Kaspersky Automated Security Awareness Platform.