Νέες μεθόδους επίθεσης, για να παρακάμπτουν τις πολιτικές ασφαλείας και τα εργαλεία ανίχνευσης, ενεργοποιούν οι ομάδες του ψηφιακού εγκλήματος. Ωστόσο, τα αρχεία παρέμειναν και το 2ο τρίμηνο του 2023 – και για πέμπτο συνεχές τρίμηνο – ο πιο δημοφιλής τύπος παράδοσης κακόβουλου λογισμικού. Για την ακρίβεια, σύμφωνα με το HP Wolf Security Threat Insights Report, τα αρχεία χρησιμοποιήθηκαν ως τρόπος παράδοσης κακόβουλου λογισμικού στο 44% των περιπτώσεων.

Στο μεταξύ, οι κυριότεροι φορείς απειλών το 2ο τρίμηνο ήταν το ηλεκτρονικό ταχυδρομείο (79%) και οι λήψεις μέσω προγράμματος περιήγησης (12%). Μάλιστα, τουλάχιστον το 12% των απειλών ηλεκτρονικού ταχυδρομείου παρέκαμψε έναν ή περισσότερους σαρωτές πύλης ηλεκτρονικού ταχυδρομείου το 2ο τρίμηνο.

“Ενώ οι αλυσίδες μόλυνσης μπορεί να ποικίλλουν, οι μέθοδοι έναρξης παραμένουν οι ίδιες – αναπόφευκτα καταλήγουν στο να κάνει ο χρήστης κλικ σε κάτι. Αντί να προσπαθούν να μαντέψουν την αλυσίδα μόλυνσης, οι οργανισμοί θα πρέπει να απομονώσουν και να περιορίσουν τις επικίνδυνες δραστηριότητες, όπως το άνοιγμα συνημμένων email, το κλικ σε συνδέσμους και οι λήψεις στο πρόγραμμα περιήγησης”, αναφέρει η εταιρεία.

Απειλές HTML

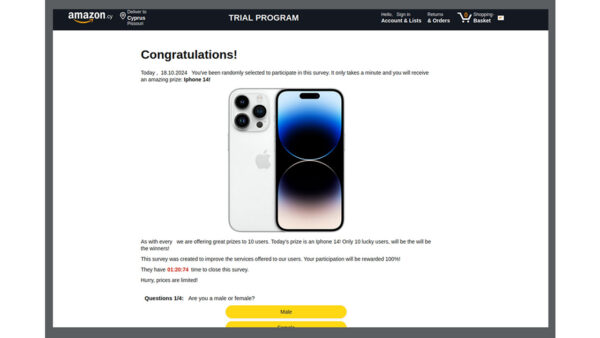

Σύμφωνα με τα στοιχεία του σχετικού report, το 2ο τρίμηνο σημειώθηκε αύξηση 23% στις απειλές HTML, που σταμάτησε η HP Wolf Security σε σύγκριση με το 1ο τρίμηνο. Επιπλέον, υπήρξε μια αύξηση κατά 4% στα εκτελέσιμα αρχεία (από 14% σε 18%) από το 1ο στο 2ο τρίμηνο.

“Οι σημερινοί επιτιθέμενοι γίνονται όλο και καλύτερα οργανωμένοι και πιο ενημερωμένοι. Ερευνούν και αναλύουν τα εσωτερικά του λειτουργικού συστήματος, γεγονός που τους διευκολύνει πολύ να εκμεταλλευτούν τα κενά. Γνωρίζοντας ποιες πόρτες πρέπει να ανοίξουν, μπορούν να περιηγηθούν στα εσωτερικά συστήματα με ευκολία, χρησιμοποιώντας σχετικά απλές τεχνικές με πολύ αποτελεσματικούς τρόπους – χωρίς να σημάνουν συναγερμό”, αναφέρει το HP Wolf Security.

Η HP σημείωσε μείωση κατά 6% στο κακόβουλο λογισμικό λογιστικών φύλλων (από 19% σε 13%) το 1ο τρίμηνο σε σύγκριση με το 4ο τρίμηνο, καθώς οι επιτιθέμενοι απομακρύνονται από τις μορφές του Office στις οποίες είναι πιο δύσκολο να εκτελέσουν μακροεντολές.

Πως δρουν

Σύμφωνα με την HP, οι απειλητικοί φορείς συνδέουν πλέον διαφορετικούς τύπους επιθέσεων για να ξεγλιστρήσουν από τα εργαλεία ανίχνευσης. “Οι αλυσίδες επιθέσεων είναι συχνά τυποποιημένες, με καθιερωμένες διαδρομές προς το ωφέλιμο φορτίο. Ωστόσο, οι δημιουργικές εκστρατείες QakBot είδαν τους απειλητικούς φορείς να συνδέουν διαφορετικά μπλοκ μεταξύ τους για να δημιουργήσουν μοναδικές αλυσίδες μόλυνσης. Αλλάζοντας διαφορετικούς τύπους αρχείων και τεχνικές, κατάφεραν να παρακάμψουν τα εργαλεία ανίχνευσης και τις πολιτικές ασφαλείας. Το 32% των αλυσίδων μόλυνσης QakBot, που αναλύθηκαν από την HP το 2ο τρίμηνο, ήταν μοναδικές”, διαπιστώνει η εταιρεία.