Οι ερευνητές του Harmony Email εντόπισαν πρόσφατα μια ανησυχητική εκστρατεία phishing που παραποιεί τις μακροεντολές Google Apps Script – ένα εργαλείο που χρησιμοποιείται για την αυτοματοποίηση εργασιών στις εφαρμογές Google.

Οι μακροεντολές Google Apps Script είναι δημοφιλείς λόγω των ικανοτήτων τους να αυτοματοποιούν ροές εργασίας και να ενσωματώνονται με διάφορες υπηρεσίες της Google, γεγονός που τις καθιστά πρωταρχικούς στόχους για εγκληματίες του κυβερνοχώρου.

Η εκστρατεία συνοπτικά:

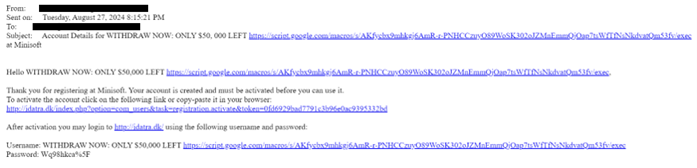

Η εκστρατεία περιλαμβάνει περίπου 360 μηνύματα ηλεκτρονικού ταχυδρομείου γραμμένα σε πολλές γλώσσες, συμπεριλαμβανομένων των αγγλικών, ρωσικών, κινεζικών, αραβικών, ιταλικών, γερμανικών και γαλλικών. Τα μηνύματα αυτά ισχυρίζονται ψευδώς ότι παρέχουν στοιχεία του λογαριασμού (account details για μια εγγραφή χρήστη που ο παραλήπτης δεν έκανε ποτέ.

Η εκστρατεία παραμένει σε εξέλιξη.

Σε περίπτωση που οι εργαζόμενοι πέσουν θύματα αυτής της διεξαγόμενης μέσω email απάτης, οι κίνδυνοι για τους οργανισμούς περιλαμβάνουν, μεταξύ άλλων, την έκθεση ευαίσθητων δεδομένων, τη δόλια μεταφορά κεφαλαίων και τη διαταραχή της λειτουργίας.

Πώς λειτουργεί:

Τα ηλεκτρονικά μηνύματα phishing διαθέτουν έναν σύνδεσμο στο πεδίο subject, ο οποίος οδηγεί σε μια σελίδα Google Apps Script. Στη σελίδα, οι χρήστες θα βρουν μια παραπλανητική διεύθυνση URL που περιλαμβάνει το scrip.google.com.

Η διεύθυνση URL ισχυρίζεται ότι είναι μια «ασφαλής και αξιόπιστη» υπηρεσία πληρωμών. Επειδή η εικόνα της δείχνει όντως νόμιμη, οι χρήστες είναι πιθανόν να εξαπατηθούν και ενδεχομένως να αποκαλύψουν ευαίσθητες πληροφορίες.

Παράδειγμα Email:

Αρχικό email ηλεκτρονικού ψαρέματος. Η εικόνα είναι ευγενική προσφορά των ερευνητών του Harmony Email

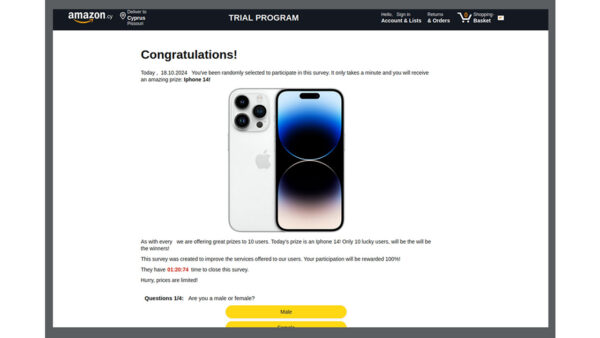

Παράδειγμα του συνδέσμου για «ενεργοποίηση λογαριασμού». Η εικόνα είναι ευγενική προσφορά των ερευνητών του Harmony Email

Δείκτες ανίχνευσης:

Για να εντοπίσετε τέτοιου είδους απειλές, αναζητήστε μηνύματα ηλεκτρονικού ταχυδρομείου με πεδία subject που ισχυρίζονται ότι παρέχουν «στοιχεία λογαριασμού» για μια μη αναγνωρισμένη εγγραφή. Διευθύνσεις URL που περιλαμβάνουν το «scrip.google.com», αλλά κατευθύνουν τους χρήστες σε σελίδες που ζητούν την εισαγωγή ευαίσθητων δεδομένων αποτελούν επίσης κόκκινες σημαίες.

Στρατηγικές αντιμετώπισης:

- Εφαρμόστε προηγμένο φιλτράρισμα ηλεκτρονικού ταχυδρομείου. Πρόκειται για εξελιγμένα εργαλεία ασφάλειας στον κυβερνοχώρο που χρησιμοποιούν αλγόριθμους και μηχανική μάθηση για τον εντοπισμό και το φιλτράρισμα των ηλεκτρονικών μηνυμάτων ηλεκτρονικού «ψαρέματος»

- Αξιοποιήστε εργαλεία σάρωσης διευθύνσεων URL σε πραγματικό χρόνο, τα οποία μπορούν να εντοπίσουν και να αποκλείσουν συνδέσμους που κατευθύνουν τους χρήστες σε κακόβουλες σελίδες

- Χρησιμοποιήστε εργαλεία που χρησιμοποιούν AI–powered Natural Language Processing (NLP) για την ανάλυση του πλαισίου και της πρόθεσης του περιεχομένου του ηλεκτρονικού ταχυδρομείου

- Αποκτήστε εργαλεία με ενσωματωμένη ευφυΐα για απειλές που τροφοδοτείται από AI. Αυτό επιτρέπει στους οργανισμούς να εφαρμόζουν τα πιο ισχυρά μέτρα μετριασμού που είναι διαθέσιμα ανά πάσα στιγμή

- Εφαρμόστε τακτικές εκπαίδευσης ευαισθητοποίησης σε θέματα phishing για να αυξήσετε τις γνώσεις των εργαζομένων σχετικά με τον εντοπισμό ύποπτων μηνυμάτων ηλεκτρονικού ταχυδρομείου και να διευκρινίσετε τις βέλτιστες πρακτικές εσωτερικής αναφοράς

Περισσότερες πληροφορίες:

Με την παρατήρηση αυτής της επίθεσης οι ερευνητές μας στον τομέα της κυβερνοασφάλειας ανταποκρίθηκαν γρήγορα, καθιστώντας τους πελάτες της Check Point προστατευμένους από αυτή.

Οι πελάτες της Check Point παραμένουν προστατευμένοι από τέτοιες επιθέσεις.

Για περισσότερες πληροφορίες σχετικά με την αποτροπή προηγμένων, υπεκφυγών και εξελιγμένων απειλών στον κυβερνοχώρο, κάντε κλικ εδώ