Η Check Point Software Technologies Ltd. κορυφαίος πάροχος πλατφόρμας κυβερνοασφάλειας που υποστηρίζεται από AI και παρέχεται από το cloud, δημοσίευσε τον Παγκόσμιο Δείκτη Απειλών για τον Μάρτιο του 2024. Τον περασμένο μήνα, οι ερευνητές αποκάλυψαν ότι οι χάκερ χρησιμοποιούσαν Virtual Hard Disk (VHD) αρχεία για να αναπτύξουν το Trojan Remote Access (RAT) Remcos. Εν τω μεταξύ, το Lockbit3 παρέμεινε η πιο διαδεδομένη ομάδα ransomware τον Μάρτιο, παρά την κατάργηση του από αρχές επιβολής του νόμου τον Φεβρουάριο, αν και η συχνότητά του στους 200 ιστότοπους ransomware που παρακολουθούνται από την Check Point μειώθηκε από 20% σε 12%.

Το Remcos είναι ένα γνωστό κακόβουλο λογισμικό που έχει παρατηρηθεί από το 2016. Αυτή η τελευταία εκστρατεία του παρακάμπτει τα κοινά μέτρα ασφαλείας για να δώσει στους εγκληματίες του κυβερνοχώρου μη εξουσιοδοτημένη πρόσβαση στις συσκευές ανύποπτων θυμάτων. Παρά τη νόμιμη προέλευσή του για απομακρυσμένη διαχείριση συστημάτων Windows, οι εγκληματίες του κυβερνοχώρου άρχισαν σύντομα να αξιοποιούν την ικανότητα του να μολύνει συσκευές, να καταγράφει στιγμιότυπα οθόνης και πληκτρολογήσεις και να μεταδίδει δεδομένα που συλλέγονται σε καθορισμένους διακομιστές κεντρικού υπολογιστή. Επιπλέον, το Trojan διαθέτει λειτουργία μαζικής αλληλογραφίας που μπορεί να πραγματοποιήσει καμπάνιες διανομής και συνολικά οι διάφορες λειτουργίες του μπορούν να χρησιμοποιηθούν για τη δημιουργία botnets. Τον περασμένο μήνα, ανέβηκε στην τέταρτη θέση στην κορυφαία λίστα κακόβουλου λογισμικού από την έκτη θέση που είχε τον Φεβρουάριο.

«Η εξέλιξη των τακτικών επίθεσης υπογραμμίζει την αμείλικτη πρόοδο στις στρατηγικές των εγκληματιών του κυβερνοχώρου», παρατηρεί η Maya Horowitz, VP of Research στην Check Point Software. Αυτό υπογραμμίζει την ανάγκη οι οργανισμοί να δώσουν προτεραιότητα σε προληπτικά μέτρα. Παραμένοντας σε εγρήγορση, αναπτύσσοντας ισχυρή προστασία τελικών σημείων και προωθώντας μια κουλτούρα ευαισθητοποίησης για την ασφάλεια στον κυβερνοχώρο, μπορούμε συλλογικά να ενισχύσουμε τις άμυνές μας ενάντια στις εξελισσόμενες απειλές στον κυβερνοχώρο».

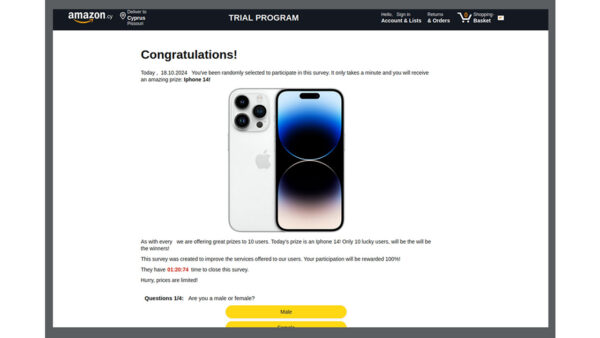

Το Ransomware Index της Check Point επισημαίνει πληροφορίες από ιστότοπους ransomware ή αλλιώς ” shame sites ” που διευθύνονται από ομάδες double-extortion ransomware, οι οποίες δημοσίευσαν πληροφορίες θυμάτων. Το Lockbit3 βρίσκεται και πάλι στην κορυφή της κατάταξης με 12% των δημοσιευμένων επιθέσεων, ακολουθούμενο από το Play στο 10% και το Blackbasta στο 9%. Μπαίνοντας στην τριάδα για πρώτη φορά, το Blackbasta, ανέλαβε την ευθύνη για μια πρόσφατη κυβερνοεπίθεση στη σκωτσέζικη νομική εταιρεία, Scullion Law.

Τον περασμένο μήνα, η πλέον εκμεταλλεύσιμη ευπάθεια ήταν το “Web Servers Malicious URL Directory Traversal” που επηρέασε το 50% των οργανισμών παγκοσμίως, ακολουθούμενο από το “Command Injection Over HTTP” με 48% και το “HTTP Headers Remote Code Execution” με 43%.

Top malware families

*Τα βέλη αφορούν την αλλαγή κατάταξης σε σχέση με τον προηγούμενο μήνα.

Το FakeUpdates ήταν το πιο διαδεδομένο κακόβουλο λογισμικό τον περασμένο μήνα με αντίκτυπο 6% στους παγκόσμιους οργανισμούς, ακολουθούμενο από το Qbot με 3% και το Formbook με 2%

- ↔ FakeUpdates – Το FakeUpdates (AKA SocGholish) είναι ένα πρόγραμμα λήψης γραμμένο σε JavaScript. Γράφει τα ωφέλιμα φορτία στο δίσκο πριν από την εκκίνησή τους. Το FakeUpdates οδήγησε σε περαιτέρω συμβιβασμό μέσω πολλών πρόσθετων κακόβουλων προγραμμάτων, συμπεριλαμβανομένων των GootLoader, Dridex, NetSupport, DoppelPaymer και AZORult.

- ↔ Qbot – Το Qbot AKA Qakbot είναι ένα κακόβουλο λογισμικό πολλαπλών χρήσεων που εμφανίστηκε για πρώτη φορά το 2008. Σχεδιάστηκε για να κλέβει τα διαπιστευτήρια ενός χρήστη, να καταγράφει πληκτρολογήσεις, να κλέβει cookies από προγράμματα περιήγησης, να κατασκοπεύει τραπεζικές δραστηριότητες και να αναπτύσσει επιπλέον κακόβουλο λογισμικό. Συχνά διανέμεται μέσω ανεπιθύμητης ηλεκτρονικής αλληλογραφίας, το Qbot χρησιμοποιεί διάφορες τεχνικές anti-VM, anti-debugging και anti-sandbox για να εμποδίσει την ανάλυση και να αποφύγει τον εντοπισμό. Ξεκινώντας το 2022, αναδείχθηκε ως ένας από τους πιο διαδεδομένους Τρώες.

- ↔ Formbook – Το Formbook είναι ένα Infostealer που στοχεύει το λειτουργικό σύστημα Windows και εντοπίστηκε για πρώτη φορά το 2016. Διατίθεται στην αγορά ως κακόβουλο λογισμικό ως υπηρεσία (MaaS) σε υπόγεια φόρουμ hacking για τις ισχυρές τεχνικές αποφυγής και τη σχετικά χαμηλή τιμή του. Το Formbook συλλέγει διαπιστευτήρια από διάφορα προγράμματα περιήγησης ιστού, συλλέγει στιγμιότυπα οθόνης, παρακολουθεί και καταγράφει πληκτρολογήσεις και μπορεί να κατεβάσει και να εκτελέσει αρχεία σύμφωνα με εντολές από το C &C.

Top exploited vulnerabilities

Τον περασμένο μήνα, το “Web Servers Malicious URL Directory Traversal” εξακολουθούσε να είναι η πιο εκμεταλλευόμενη ευπάθεια, επηρεάζοντας το 50% των οργανισμών παγκοσμίως. Ακολούθησε το “Command Injection Over HTTP” με 48% και το “HTTP Headers Remote Code Execution” με 43%.

- ↔ Κακόβουλη διέλευση καταλόγου URL διακομιστών Web (CVE-2010-4598, CVE-2011-2474, CVE-2014-0130, CVE-2014-0780, CVE-2015-0666, CVE-2015-4068, CVE-2015-7254, CVE-2016-4523, CVE-2016-8530, CVE-2017-11512, CVE-2018-3948, CVE-2018-3949, CVE-2019-18952, CVE-2020-5410, CVE-2020-8260) – Υπάρχει μια ευπάθεια διέλευσης καταλόγου Σε διαφορετικούς διακομιστές ιστού. Το θέμα ευπάθειας οφείλεται σε σφάλμα επικύρωσης εισόδου σε διακομιστή web που δεν απολυμαίνει σωστά το URI για τα μοτίβα διέλευσης καταλόγου. Η επιτυχής εκμετάλλευση επιτρέπει στους απομακρυσμένους εισβολείς χωρίς έλεγχο ταυτότητας να αποκαλύπτουν ή να έχουν πρόσβαση σε αυθαίρετα αρχεία στον ευάλωτο διακομιστή.

- ↔ Command Injection Over HTTP (CVE-2021-43936, CVE-2022-24086) – Έχει αναφερθεί μια εντολή Injection over HTTP vulnerability. Ένας απομακρυσμένος εισβολέας μπορεί να εκμεταλλευτεί αυτό το ζήτημα στέλνοντας μια ειδικά σχεδιασμένη αίτηση στο θύμα. Η επιτυχής εκμετάλλευση θα επέτρεπε σε έναν εισβολέα να εκτελέσει αυθαίρετο κώδικα στον υπολογιστή-στόχο.

- ↑ Απομακρυσμένη εκτέλεση κώδικα κεφαλίδων HTTP (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-1375) – Οι κεφαλίδες HTTP επιτρέπουν στον πελάτη και τον διακομιστή να περάσουν πρόσθετες πληροφορίες με ένα αίτημα HTTP. Ένας απομακρυσμένος εισβολέας μπορεί να χρησιμοποιήσει μια ευάλωτη κεφαλίδα HTTP για να εκτελέσει αυθαίρετο κώδικα στον υπολογιστή του θύματος.

Top Mobile Malware

Τον περασμένο μήνα το Anubis ήταν στην πρώτη θέση ως το πιο διαδεδομένο κακόβουλο λογισμικό για κινητά, ακολουθούμενο από τα AhMyth και Cerberus.

- ↔ Anubis – Anubis είναι ένα τραπεζικό κακόβουλο λογισμικό Trojan σχεδιασμένο για κινητά τηλέφωνα Android. Από τότε που εντοπίστηκε αρχικά, έχει αποκτήσει πρόσθετες λειτουργίες, όπως λειτουργικότητα Trojan Remote Access (RAT), keylogger, δυνατότητες εγγραφής ήχου και διάφορες δυνατότητες ransomware. Έχει εντοπιστεί σε εκατοντάδες διαφορετικές εφαρμογές που είναι διαθέσιμες στο Google Store.

- ↔ AhMyth – Το AhMyth είναι ένας Trojan απομακρυσμένης πρόσβασης (RAT) που ανακαλύφθηκε το 2017. Διανέμεται μέσω εφαρμογών Android που μπορούν να βρεθούν σε καταστήματα εφαρμογών και διάφορους ιστότοπους. Όταν ένας χρήστης εγκαθιστά μία από αυτές τις μολυσμένες εφαρμογές, το κακόβουλο λογισμικό μπορεί να συλλέξει ευαίσθητες πληροφορίες από τη συσκευή και να εκτελέσει ενέργειες όπως keylogging, λήψη στιγμιότυπων οθόνης, αποστολή μηνυμάτων SMS και ενεργοποίηση της κάμερας, η οποία συνήθως χρησιμοποιείται για την κλοπή ευαίσθητων πληροφοριών.

- ↑ Cerberus – Εμφανίστηκε για πρώτη φορά στην άγρια φύση τον Ιούνιο του 2019, ο Cerberus είναι ένας Trojan απομακρυσμένης πρόσβασης (RAT) με συγκεκριμένες λειτουργίες επικάλυψης τραπεζικής οθόνης για συσκευές Android. Η Cerberus λειτουργεί σε ένα μοντέλο Malware as a Service (MaaS), αντικαθιστώντας τραπεζίτες όπως η Anubis και η Exobot. Τα χαρακτηριστικά του περιλαμβάνουν έλεγχο SMS, καταγραφή κλειδιών, ηχογράφηση, παρακολούθηση τοποθεσίας και πολλά άλλα.

Κλάδοι με τις μεγαλύτερες επιθέσεις παγκοσμίως

Τον περασμένο μήνα η Εκπαίδευση / Έρευνα παρέμεινε στην πρώτη θέση στις πιο επιτιθέμενες βιομηχανίες παγκοσμίως, ακολουθούμενη από την Κυβέρνηση / Στρατό και τις Επικοινωνίες.

- Εκπαίδευση/Έρευνα

- Κυβέρνηση/Στρατός

- Επικοινωνίες

Κορυφαίες ομάδες Ransomware

Αυτή η ενότητα περιλαμβάνει πληροφορίες που προέρχονται από ransomware “ιστότοπους ντροπής” που λειτουργούν από ομάδες ransomware διπλού εκβιασμού που δημοσίευσαν τα ονόματα και τις πληροφορίες των θυμάτων. Τα δεδομένα από αυτούς τους ιστότοπους ντροπής φέρουν τις δικές τους προκαταλήψεις, αλλά εξακολουθούν να παρέχουν πολύτιμες πληροφορίες για το οικοσύστημα ransomware

Το Lockbit3 ήταν η πιο διαδεδομένη ομάδα ransomware τον περασμένο μήνα, υπεύθυνη για το 12% των δημοσιευμένων επιθέσεων, ακολουθούμενη από το Play με 10% και το Blackbasta με 9%.

- LockBit3 – Το LockBit3 είναι ένα ransomware, που λειτουργεί σε μοντέλο RaaS, που αναφέρθηκε για πρώτη φορά τον Σεπτέμβριο του 2019. Η LockBit στοχεύει μεγάλες επιχειρήσεις και κυβερνητικούς φορείς από διάφορες χώρες και δεν στοχεύει άτομα στη Ρωσία ή την Κοινοπολιτεία Ανεξάρτητων Κρατών. Παρά το γεγονός ότι αντιμετώπισε σημαντικές διακοπές λειτουργίας τον Φεβρουάριο του 2024 λόγω των μέτρων επιβολής του νόμου, το LockBit3 συνέχισε να δημοσιεύει πληροφορίες για τα θύματά του.

- Παίζω– Το Play Ransomware, που αναφέρεται επίσης ως PlayCrypt, είναι μια ομάδα ransomware που εμφανίστηκε για πρώτη φορά τον Ιούνιο του 2022. Αυτό το ransomware έχει στοχεύσει ένα ευρύ φάσμα επιχειρήσεων και κρίσιμων υποδομών σε όλη τη Βόρεια Αμερική, τη Νότια Αμερική και την Ευρώπη, επηρεάζοντας περίπου 300 οντότητες έως τον Οκτώβριο του 2023. Το Play Ransomware συνήθως αποκτά πρόσβαση σε δίκτυα μέσω παραβιασμένων έγκυρων λογαριασμών ή εκμεταλλευόμενο ευπάθειες που δεν έχουν επιδιορθωθεί, όπως αυτές στα Fortinet SSL VPN. Μόλις μπει, χρησιμοποιεί τεχνικές όπως η χρήση δυαδικών αρχείων που ζουν εκτός γης (LOLBins) για εργασίες όπως η εξαγωγή δεδομένων και η κλοπή διαπιστευτηρίων.

- Blackbasta – Το ransomware BlackBasta παρατηρήθηκε για πρώτη φορά το 2022 και λειτουργεί ως ransomware-as-a-service (RaaS). Οι φορείς απειλής πίσω από αυτό στοχεύουν κυρίως οργανισμούς και άτομα εκμεταλλευόμενοι ευπάθειες RDP και μηνύματα ηλεκτρονικού “ψαρέματος” για να παραδώσουν το ransomware.